≪Это казак Василий. Чье имя связано с Россией…≫

2016-01-25 16:13:20- Казачий Центр

Российским казакам это имя мало о чем говорит, но, среди казаков, проживающих в США и в тех странах, откуда в Америку приезжали граждане на обучение в духовную семинарию при Свято-Троицком ставропигиальном мужской монастыре в Джорданвилле, «казака дядю Васю» запомнили все.

Среди семинаристов, приезжавших из России, Украины, Казахстана и других стран, была также небольшая группа из Австралии. В их числе и нынешний атаман австралийской посольской станицы Забайкальского казачьего войска Семён Бойков.

Вот что рассказал КИАЦ Семён Бойков по Скайпу.

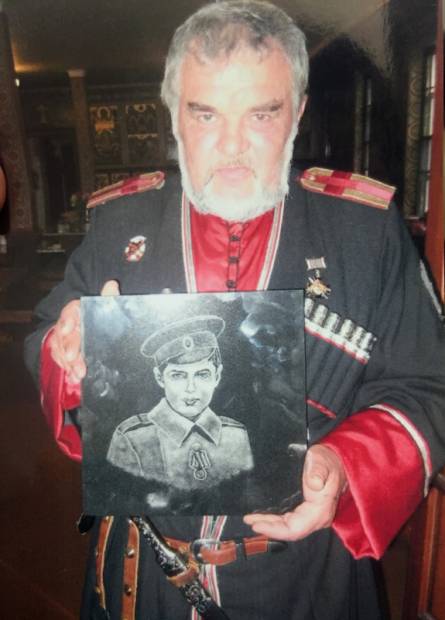

- Дядя Вася, проживавший в Свято-Троицком мужской монастыре последние 20 лет, резко выделялся среди других послушников и семинаристов. И своей особой внешностью матерого бородатого казачины, правда, непонятно из каких именно казаков, и громким грубоватым голосом, особой манерой говорить, и совершенно не американской манерой себя вести.

Кому-то это не нравилось и от странного русского казака старались держаться подальше, но для Семёна и немногочисленных казаков из Австралии он был уважаем и в чем-то служил примером для подражания.

По словам Семёна, «это была легендарная фигура современного казака за рубежом. Он жил как нелегал, без документов, счетов в банке и прочее. В любой момент его могли арестовать американцы. Поэтому за пределы монастыря выезжал очень редко, лишь при крайней необходимости. Духовником у него был легендарный архимандрит Иов, с которым он вместе работал на монастырском кладбище».

- Для ребят, молодых казаков, которые учились в семинарии в США, он был как ходячая энциклопедия. Знал историю казачества, знал множество поговорок казачьих, традиции, был носителем и учителем советской армейской субкультуры. Помню, как ходили за ним ребята русские, родившийся в эмиграции и записывали уникальные фразы, украшенные лексикой советского морского флота.

Общение с Дядей Васей было приятным отдыхом от скупой и серой окружающей американской среды. Присядешь с ним на приступок и погуторишь о России, о жизни… Он всегда скучал по России.

Помню, как-то дядя Вася сидел в семинарской библиотеке. Слышу, как он смеется. Подошел к нему спросить, что такое смешное? А у него в руках книга истории Великой Отечественной войны. Фотографии немцев в Сталинграде – наши военные ведут колонну немцев. А немцы одеты во что попало: у кого валенки, у кого ноги обмотаны полотенцем, рядом фото мертвых немцев. Дядя Вася показывает пальцем и хохочет... «Так им и надо, фашистам», говорит!

У дяди Васи было обалденное чувство юмора. Всем монастырским он давал смешные «позывные». Даже автоответчик на его телефоне был особый. Звонит на него кто-нибудь, а хрипловатый голос дяди Васи сообщает: «Это казак Василий, чье имя связано с Россией…», а далее предлагает оставить сообщение.

Его телефон и сейчас продолжает работать. Семен прислал запись звонка на телефон дяди Васи.

А то как-то трудимся с ним поздно ночью на кухне. Моем посуду. Я тарелки, он котлы. Слышу, как он негромко, вроде как обращаясь к кому-то невидимому, глядя в пространство говорит: «Ленин любил ледяную водку. Сталин перцовку. Хрущев горилку…» - и замолчал, глядя куда-то вдаль. Выждав паузу спрашиваю: «А Брежнев?»

- Я не знаю. Я с ним не пил. Отстань…

Воспитывал он нас по-казачьему. Учил как говорить, как работать, как молиться, как стрелять. Чего греха таить – и как ругаться, и как бражку делать.

Обзавестись казачьей формой в США было большой проблемой, поэтому на фото ниже дядя Вася с Семёном и их товарищами имели вид разношерстной компании. Одежда которой состояла из набора от разных традиционных казачьих войск. Поэтому просьба к братьям-казакам - строго их не судить.

Как пояснил Семён, проходящий мимо этой компании архимандрит Лука (Мурьянко), по-русски, но с американским акцентом, грустно заметил: «Ви больные люди». Дядя Вася (крайний справа), ничуть не смутившись, ответил: «Спасибо, батюшка. Мы знаем».

- Дядя Вася был человеком честным. Не врал, говорил прямо, как есть. Иногда мог сказать по-казацки грубо, но справедливо. Был лихим. Россию любил жутко. А американскую жизнь не признавал. Был трудолюбивым. Много трудился на кладбище, изготовлял памятники.

Я ему благодарен за казачье воспитание и влияние, которое он на меня оказал. Думаю, к моим словам присоединятся многие ребята, знавшие его. Такие, как, например, Василий Александрович Чистик.

А еще, он не любил прощаться. Все хотел в Россию вернуться. Жалко, что он, таким образом, в Америке скончался среди американцев.... Случилось это 22 декабря в 18.03 ч. в пос. Куперстан. Умер от воспаления легких. Был в коме и находился на искусственном дыхании. Денег на лечение не было ни у него, ни у монастыря. Поэтому искусственное дыхание просто отключили. Это ведь Америка…

Дядя Вася любил кладбище, и мы там часто время с ним проводили. Вот и сейчас он себе найдет там место...

Очень переживаю, что не могу участвовать в его похоронах. Не могу прилететь в США, поскольку украинские СМИ пишут, что я в списке СБУ числюсь как «террорист» из-за моей поддержки Новороссии... А СБУ работает со спецслужбами США.

Дядя Вася был настоящим казаком.

Со слов Семёна Бойкова записал Алексей Зборовский

Internet of Things security is so bad, there’s a search engine for sleeping kids | Ars Technica

2016-01-23 19:51:54Internet of Things security is so bad, there’s a search engine for sleeping kids

Shodan, a search engine for the Internet of Things (IoT), recently launched a new section that lets users easily browse vulnerable webcams.

The feed includes images of marijuana plantations, back rooms of banks, children, kitchens, living rooms, garages, front gardens, back gardens, ski slopes, swimming pools, colleges and schools, laboratories, and cash register cameras in retail stores, according to Dan Tentler, a security researcher who has spent several years investigating webcam security.

"It's all over the place," he told Ars Technica UK. "Practically everything you can think of."

We did a quick search and turned up some alarming results:

The cameras are vulnerable because they use the Real Time Streaming Protocol (RTSP, port 554) to share video but have no password authentication in place. The image feed is available to paid Shodan members at images.shodan.io. Free Shodan accounts can also search using the filter port:554 has_screenshot:true.

Shodan crawls the Internet at random looking for IP addresses with open ports. If an open port lacks authentication and streams a video feed, the new script takes a snap and moves on.

While the privacy implications here are obvious, Shodan’s new image feed also highlights the pathetic state of IoT security, and raises questions about what we are going to do to fix the problem.

Of course insecure webcams are not exactly a new thing. The last several years have seen report after report after report hammer home the point. In 2013, the FTC sanctioned webcam manufacturer TRENDnet for exposing “the private lives of hundreds of consumers to public viewing on the Internet.” Tentler told Ars he estimates there are now millions of such insecure webcams connected and easily discoverable with Shodan. That number will only continue to grow.

So why are things getting worse and not better?

The curse of the minimum viable product

Tentler told Ars that webcam manufacturers are in a race to bottom. Consumers do not perceive value in security and privacy. As a rule, many have not shown a willingness to pay for such things. As a result, webcam manufacturers slash costs to maximize their profit, often on narrow margins. Many webcams now sell for as little as £15 or $20.

"The consumers are saying 'we're not supposed to know anything about this stuff [cybersecurity]," he said. "The vendors don't want to lift a finger to help users because it costs them money."

If consumers were making an informed decision and that informed decision affected no one but themselves, perhaps we could let the matter rest. But neither of those conditions are true. Most consumers fail to appreciate the consequences of purchasing insecure IoT devices. Worse, such a quantity of insecure devices makes the Internet less secure for everyone. What botnet will use vulnerable webcams to launch DDoS attacks? What malware will use insecure webcams to infect smart homes? When 2008-era malware like Conficker.B affects police body cams in 2015, it threatens not just the reliability of recorded police activity but also serves as a transmission vector to attack other devices.

"The bigger picture here is not just personal privacy, but the security of IoT devices," security researcher Scott Erven told Ars Technica UK. "As we expand that connectivity, when we get into systems that affect public safety and human life—medical devices, the automotive space, critical infrastructure—the consequences of failure are higher than something as shocking as a Shodan webcam peering into the baby's crib."

Admiring the problem is easy. Finding solutions is harder. For his part, Tentler is sceptical that raising consumer awareness will be enough to solve the problem. Despite tons of press harping on about the privacy implications of webcams, it’s pretty clear, according to Tentler, that just telling people to care more about security isn’t going to make a difference.

Instead, he argues it's time to start arm-twisting vendors to release more secure products.

FTC to the rescue?

When it comes to strong-arming manufacturers, government entities like the US Federal Trade Commission (FTC) may be able to help. Ars UK spoke with Maneesha Mithal, associate director of the FTC’s division of privacy and identity protection, and she was quick to mention several examples where the organization went after at-fault companies. In recent years according to Mithal, the FTC has prosecuted more than 50 cases against companies that did not reasonably secure their networks, products, or services.

The FTC takes action against companies engaged in deceptive or unfair business practices, she explained. That includes IoT manufacturers who fail to take reasonable measures to secure their devices.

“The message from our enforcement actions is that companies can’t rush to get their products to market at the expense of security,” she said. “If you don’t have reasonable security then that could be a violation of the FTC Act.”

In addition to the precedent-setting enforcement action against TRENDnet, the FTC also issued security best practices for IoT manufacturers back in January 2015, urging them to bake in security at the design phase rather than bolting it on as an afterthought. Vendors should train their employees in security best practices, the FTC said. Such practices could be a "defence-in-depth" strategy to mitigate risks, pushing security patches to connected devices for the duration of the product life cycle, and so forth.

This is all sensible, top-notch security advice. The FTC even followed up with an official guidance document in June and a series of workshops for businesses on improving their security posture.

Erven told us that these new guidance documents are a warning to businesses to improve—or else. "The thing that really does come next after guidance is regulation, if they don't pick up their game and implement [the official security guidance]."

It may already be too late to avoid regulation. Mithal told Ars that the FTC has asked Congress for federal data security legislation that would give the commission the authority to seek civil penalties for companies that don’t implement reasonable security. Rather than mandate highly prescriptive, technology-specific legislation (for instance, “you must use this firewall and that kind of encryption”), the FTC seeks a process-based approach that will remain valid even as technology continues to advance.

A Which? for IoT security

Many people we spoke to for this story were leery of too much regulation since it could discourage further innovation in the IoT space. But as an alternative, could a Which? (UK) or Consumer Reports (US)-style rating system help IoT manufacturers solve the problem without regulation?

One such solution would be for a trusted industry or government body to rate the security of devices. This would help consumers make an informed decision about what products to buy in the same way that Euro NCAP or the US National Highway Transportation Safety Administration (NHTSA) uses a five-star safety rating for cars. You don't have to be an car engineer to make sense of a car safety rating. Why should you have to be a computer security expert to make sense of IoT security?

"The solution has to be driven by customer awareness to security," Erven argued. "In order for an informed consumer to make a decision, they have to have an understanding of the security posture among devices."

I Am The Cavalry, a group of concerned security researchers focused on critical infrastructure, is working on a five-star rating system for consumer IoT. The rating system will give consumers the "quick ability to check device security without having to understand the technical details."

Security researcher Brian Knopf is leading I Am The Cavalry’s charge for a simple security and privacy rating system for IoT devices, which he hopes to release early in 2016. He shared with Ars some of the preliminary criteria that IATC will use to judge devices:

Security

- Secure by Default

- No default passwords shared between devices, or weak out of the box passwords.

- All passwords should be randomly created using high quality random number generators.

- Advanced features used by small percentage of users should be turned off (VPN, Remote Administration, etc.).

- Secure by Design

- Firmware should be locked down so serial access is not available.

- Secure Element (SE) or Trusted Protection Modules (TPM) devices should be used to protect access to the firmware and hardware.

- All GPIO, UART, and JTAG interfaces on the hardware should be disabled for production versions.

- NAND or other memory/storage mediums should be protected with epoxy, ball sockets (so the memory cannot be removed and dumped), or other methods to prevent physical attacks.

- Self-contained security

- The devices should not rely on the network to provide security. Rather, the device's security model should assume the network is compromised and still maintain protection methods. This can be done with prompts to the users to accept handshakes between devices trying to access other devices on their networks.

- Communication between devices should be encrypted to prevent MitM attacks and sniffing/snooping.

Privacy

- Consumer PII not shared with manufacturers or partners

- Usage data on individual consumer is never shared with partners or advertisers.

- Anonymous data for buckets of users on usage patterns is acceptable as long as it's proven to not be traceable back to the individual consumers.

- Data collection policy, type of data collected and usage of data is clearly documented on site.

Vendors will be invited to submit their pre-production devices for testing, Knopf said, along with the star rating they are applying for. Researchers will then test the devices to ensure they meet the manufacturer’s claims.

“The vendor would then receive a preliminary test report that they could respond to, either to fix items before production or accept the rating,” he explained. “The final report would then be posted online for any consumer to review, or security tester to validate.”

Knopf said the program would not depend on the willing participation of manufacturers. Independent researchers would also be welcome to test off-the-shelf IoT devices against the criteria and post the results on the I Am The Cavalry website. This, he hopes, will encourage manufacturers to improve their products.

Enter the

The US Air Force is funding a similar, unrelated initiative. Peiter “Mudge” Zatko is a member of the high-profile L0pht hacker group who testified before Congress in 1998, and since he's gone on to head cybersecurity research at the Defense Advanced Research Projects Agency (DARPA) before joining Google in 2013. In June, Zatko announced he was leaving the search giant to form a cybersecurity NGO modelled on Underwriters Laboratories.

The new initiative, Cyber Independent Testing Laboratory (CITL), won a $499,935 (£350,000) contract from the US Air Force in September to create a “Consumer Security Reports,” according to a report by Inside Cybersecurity. Mudge declined to comment for this article, instead referring us to the interview with Inside Cybersecurity:

“Our intention is to provide [consumers] with the information and tools they need, in a non-partisan fashion, and without profit incentives getting in the way of providing unbiased and quantified ratings of the software and systems they are purchasing,” Zatko said. “Think of this as a cybersecurity parallel to nutritional facts on food, energy star ratings on appliances, or vehicle information guides in the windows of new cars.”

[...]

“The IoT is a part of this environment,” he continued. “We will include analysis and comparative ratings, on the robustness and security in software, for IoT devices as well as more traditional operating systems, applications and services.”

Mudge told Ars that "The procedures and methodologies will be made public in 2016. It includes firmware for IoT."

Last week in an interview with the Council on Foreign Relations (CFR) blog, he identified four goals for CITL:

Consumers having the ability to comparatively distinguish safe products from unsafe, secure from insecure;

Pressure on developers to harden their products and engage in defensive development practices;

The ability to quantify risk; and

Take away low-hanging fruit, such as the more insecure product development practices, and thus begin to devalue parts of the exploit market.

Mithal said the FTC was aware of the efforts by both I Am The Cavalry and CITL, and the group welcomed initiatives that educate consumers about security. “My concern,” she said, “would be that companies should bake in security whether consumers shop on that basis or not. The onus shouldn’t be on the consumer to figure this out.”

But will these efforts stop attackers?

Some combination of regulatory stick and rating system carrot seems likely to increase IoT security across the board. The Internet is a minefield of accidents and adversaries, and reducing opportunistic malware infection, like preventing Conficker.B infection of police body cams, is low-hanging fruit.

But unlike the electrical appliances Underwriters Laboratories has traditionally tested for safety, or even Euro NCAP's safety ratings that have encouraged car makers to manufacture safer vehicles, both regulation and cybersecurity product ratings seem powerless to stop determined attackers.

When Mudge announced his plan to form CITL back in June, security researcher Rob Graham went so far as to call the plan a “dumb idea”:

It’s not the same quality problem

UL is about accidental failures in electronics. CyberUL would be about intentional attacks against software. These are unrelated issues. Stopping accidental failures is a solved problem in many fields. Stopping attacks is something nobody has solved in any field.

In other words, the UL model of accidents is totally unrelated to the cyber problem of attacks.

Graham affirmed his critique in a Twitter direct message to Ars. “UL doesn’t test systems for somebody deliberately trying to attack them,” he wrote. He also argued that CITL “adds a lot of bureaucracy for little value.”

Mitigating risk is not the same as eliminating it. But until someone figures out to deal with deliberate attacks, the problem of insecure IoT devices looks set to get worse before it gets better.

Erven said it best: “Our dependence on technology is growing faster than our ability to secure it.”

So buckle up, kids, we’re in for a bumpy IoT ride over the next few years. And while you're at it, put a password on that webcam in your kid's bedroom. No one wants to unexpectedly show up in search results.

J.M. Porup is a freelance cybersecurity reporter who lives in Toronto. When he dies his epitaph will simply read "assume breach." You can find him on Twitter at @toholdaquill.

This post originated on Ars Technica UK

What's The Difference Between 'Mass Surveillance' And 'Bulk Collection'? Does It Matter? | Techdirt

2016-01-22 23:18:13What's The Difference Between 'Mass Surveillance' And 'Bulk Collection'? Does It Matter?

As numerous Techdirt stories make clear, the particular words used to describe something can make a big difference in how it is perceived. For example, intelligence agencies like to avoid the use of the bad-sounding "mass surveillance," with its Orwellian overtones, and prefer to talk about "bulk collection," which can be presented as some kind of cool big data project. No one is more vociferous in insisting that they are not engaged in mass surveillance, but merely bulk collection, than the UK's Home Secretary, Theresa May. She was pushing that line again last week, during a grilling by a UK Parliamentary committee about her proposed Snooper's Charter. As BBC News reported:

She said the security minister, John Hayes, had written to the committee of MPs and peers scrutinising the draft bill to give the reasons why the government did not want to reveal the kinds of data investigators were accessing.Given what we know that GCHQ is already doing, and adding in what the UK government says it wants to do, that seems an absurd thing to say. But Paul Bernal, Lecturer in Information Technology, Intellectual Property and Media Law at the UK's University of East Anglia, thinks that there is more to this than meets the eye:

She insisted the practice -- and the sweeping up by the security services of large quantities of internet traffic passing through the UK -- did not amount to "mass surveillance" as civil liberties campaigners claim.

"The UK does not undertake mass surveillance," she told the committee.

Precisely what constitutes surveillance is far from agreed. In the context of the internet (and other digital data surveillance) there are, very broadly speaking, three stages: the gathering or collecting of data, the automated analysis of the data (including algorithmic filtering), and then the 'human' examination of the results of that analysis of filtering. This is where the difference lies: privacy advocates and others might argue that the 'surveillance' happens at the first stage -- when the data is gathered or collected -- while Theresa May, [former GCHQ director] David Omand and those who work for them would be more likely to argue that it happens at the third stage -- when human beings are involved.If surveillance occurs through the act of gathering personal data on a large scale, then clearly what the UK government does (and wants to do more of) is mass surveillance. But if surveillance only takes place once a human operator looks at some of the gathered data, then Theresa May can plausibly argue that what the UK government is engaged in is not mass surveillance, because relatively little personal data is scrutinized in this way. So the question then becomes: at what point is it most appropriate to say that surveillance has occurred? Bernal offers a helpful analogy. What the UK government wants to do with the Snooper's Charter would be like:

installing a camera in every room of every house in the UK, turning that camera on, having the footage recorded and stored for a year -- but having police officers only look at limited amounts of the footage and only when they feel they really need to.Most people would probably find the automated video recording of everything they did in the privacy of their own home intrusive, and clearly a form of surveillance, even if it was unlikely the footage would ever be seen by a human being. And in Europe, the question has already been settled by the courts:

Does the surveillance happen when the cameras are installed? When they’re turned on? When the footage is stored? When it’s filtered? Or when the police officers actually look at it.

Privacy invasion occurs when the camera is installed and the capability of looking at the footage is enabled. That’s been consistently shown by recent rulings at both the Court of Justice of the European Union and of the European Court of Human Rights. Whether it is called ‘surveillance’ or something else, it invades privacy -- which is a fundamental right. That doesn’t mean that it is automatically wrong -- but that the balancing act between the rights of privacy (and freedom of expression, of assembly and association etc that are protected by that privacy) and the need for 'security' needs to be considered at the gathering stage, and not just at the stage when people look at the data.That's important, because it is precisely this issue that the courts will have to consider when the inevitable legal challenges are brought against the UK's Snooper's Charter once some version of it becomes law. In the end, whether the Home Secretary thinks what she is doing is mass surveillance or merely bulk collection is irrelevant -- the UK and EU courts will be the ones that decide whether it's allowed.

Follow me @glynmoody on Twitter or identi.ca, and +glynmoody on Google+

Как делать массаж самой себе: 7 удобных поз для женщин. Здоровый образ жизни

2016-01-21 13:20:27Как делать массаж самой себе: 7 удобных поз для женщин

Многим непривычно и даже порой страшно заниматься в пожилом возрасте физкультурой, совершать длительные прогулки. А вдруг я сделаю что-то не так? О том, какие упражнения полезно и безопасно делать женщинам «за 60» , врач-кардиолог Ольга Мясникова, мама знаменитого доктора Александра Мясникова, рассказала в прошлый раз. Сегодня — о том, какие позы удобнее принимать, когда вы делаете самомассаж.

В любом возрасте очень полезен массаж. Ценность его для людей среднего и пожилого возраста состоит в том, что он благотворно влияет на те жизненные функции, которые больше всего ослабляются с годами.

Влияние массажа многообразно. Например, улучшая питание мышц, активизируя удаление продуктов распада, массаж (особенно более глубокие его приемы) способствует улучшению сократимости и растяжимости мышц. Под его влиянием восстановление работоспособности утомленной мышцы происходит быстрее, чем при полном покое.

Различные приемы массажа позволяют разносторонне влиять на нервную систему. Так, поколачивание, рубление возбуждают ее, поглаживание, растирание действуют успокаивающе.

Напоминаю, что все движения в массаже производятся по направлению к сердцу и лимфатическим железам. Наиболее крупные из них находятся в паху и под мышками, на ногах (подколенные железы), на руках (в локтевых сгибах). Сами железы не массируются.

К основным приемам массажа относятся:

- поглаживание — производится подушечками пальцев, ладонью, основанием ладони, главным образом по поверхности кожи. Движения непрерывные, ведутся продольно, от одного сустава к другому;

- растирание — те же движения, но при этом давление на кожу усиливается;

- разминание — пальцами захватывают мышцу, слегка оттягивают ее и, сдавливая отдельные участки, эластично, мягко, постепенно передвигают пальцы от одного конца мышцы к другому (от периферии — к центру, к сердцу). Разминание более глубоко воздействует на массируемый участок;

- похлопывание, поколачивание производятся полусогнутой ладонью или ребром кисти;

- потряхивание, сотрясение производятся на конечностях при расслабленных мышцах.

Научитесь самым простым приемам массажа и проделывайте их на себе. Самомассаж рекомендуется делать в течение 10–15 минут после утренней гимнастики или после прогулки — пешеходной, на лыжах.

Общее правило при массаже: массируемые мышцы, группы мышц, связки суставов должны быть расслабленными. Без этого массаж не достигает цели. Для самомассажа надо усвоить некоторые исходные положения.

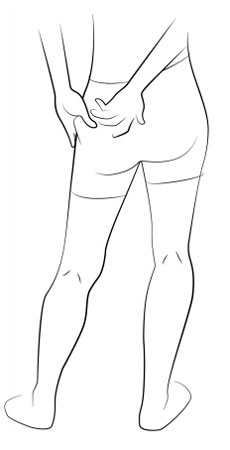

Поза 1. Сидя на кровати, диване, желательно с опорой спины; ноги полусогнуты и чуть расставлены. В этом положении можно делать поглаживание, растирание пальцев ног, голеностопного сустава, ахиллова сухожилия; поглаживание, растирание, разминание, потряхивание икроножных мышц и передних мышц голени; поглаживание, растирание коленного сустава.

Поза 2. Сидя на диване. Массируемая нога чуть полусогнута, другая немного спущена с дивана. Можно делать поглаживание, растирание, разминание, потряхивание и снова поглаживание мышц передней и внутренней поверхностей бедра.

Поза 3. Лежа на боку. Можно делать поглаживание, растирание, разминание, похлопывание, сотрясение и снова поглаживание наружной поверхности бедра.

Поза 4. Стоя, расслабив массируемую ногу, перенеся вес тела на другую ногу. Можно делать поглаживание, растирание, разминание, похлопывание, сотрясение и снова поглаживание ягодичных мышц.

Поза 5. Стоя ноги вместе. Ладонями, а затем тыльной стороной кисти можно делать поглаживание, растирание и опять поглаживание поясницы; поглаживание, растирание суставов, мышц спины.

Поза 6. Лежа. Можно делать поглаживание, растирание, разминание мышц груди, межреберных мышц, поглаживание живота (по ходу часовой стрелки).

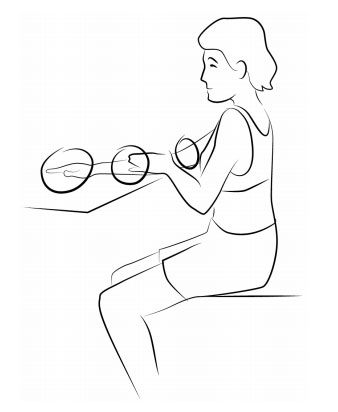

Поза 7. Сидя на диване, согнув ногу в коленном суставе, положив руку предплечьем на бедро (левое предплечье на левое бедро) или сидя за столом, свободно положив руку перед собой (эта поза лучше предыдущей). Можно делать поглаживание, растирание, разминание пальцев, ладони, кисти, лучезапястного сустава; поглаживание, растирание и разминание, похлопывание мышц предплечья (сначала со стороны лучевой, а затем со стороны локтевой кости); поглаживание, растирание, разминание, похлопывание; сотрясение, поглаживание мышц плеча и затылка (отдельно двуглавой, трехглавой, дельтовидной мышц, затем мышц затылка).

Не забывайте, что массаж и самомассаж полагается делать чистыми руками (хорошо бы нанести на них подходящее масло) и при условии чистоты кожи. Он недопустим при острых воспалительных процессах, гнойниках, где бы они ни были, кожных заболеваниях, фурункулах, экземе, сыпях. Массирование не должно вызывать боли, оставлять на коже багровые или синие пятна, кровоподтеки.

Из книги "Как оставаться Женщиной до 100 лет"

Здравствуй, осанка! 5 упражнений для мышц спины. Фитнес

2016-01-21 13:15:35Здравствуй, осанка! 5 упражнений для мышц спины

Группы мышц ног и спины — самые крупные у человека, и от их состояния очень многое зависит. Чаще всего боли в спине возникают при необычном напряжении, при несвойственных нетренированному человеку нагрузках. Если спина уже болит, в первую очередь надо расслабить мышцы Но как предотвратить такие ситуации? Укреплять мышцы спины и плечевого пояса с помощью упражнений.

Что надо знать женщинам об упражнениях вообще и гимнастике для мышц спины в частности? Во-первых, не стоит ждать очень быстрых результатов. Дело в том, что у женщин «низ» восприимчивее к нагрузкам и более тренируем, чем «верх». (К сожалению, это работает и в обратном порядке: при отсутствии регулярных нагрузок ягодицы и бедра «заплывут» гораздо быстрее, чем у мужчин.)

Во-вторых, организм женщины цикличен, т.к. менструальный цикл накладывает отпечаток на всю ее жизнедеятельность. Если взять 28 дней (среднестатистический месячный цикл), то в первые две недели женский организм лучше реагирует на силовую нагрузку, а вторые две недели начинает «экономить» и накапливать силы. Поэтому в эти дни нагрузка должна быть менее интенсивной, но более длительной.

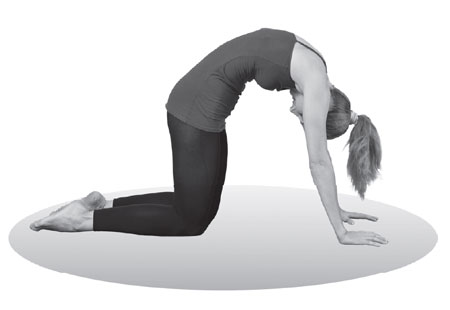

- Лягте на коврик на спину, согните ног в коленях и прижмите их к груди. Округлите спину и поделайте перекаты вперед-назад 10-15 раз. Лучше делать это упражнение во второй половине дня.

- Встаньте на четвереньки в «позу стола» и сделайте упражнение «кошечка» 10–15 раз.

Выгните спину, опуская голову вниз, потом спину прогните, но при этом не поднимайте голову вверх.

- Поставьте стопы параллельно на ширину таза и делайте медленные наклоны вбок. Наклоняться нужно с ровным корпусом, как будто сзади находится стена, и вы по ней опускаетесь.

На наклон желательно делать выдох, а на подъем — вдох. Если это очень просто, — поднимите руки над головой и сцепите их в замок. В крайней точке наклона можно задерживаться на несколько секунд. Это еще больше нагрузит ваши мышцы. Сделайте по 10 раз в каждую сторону.

- Поставьте ноги чуть шире плеч, возьмите палку и положите ее на плечи за головой. Спину при этом выпрямите и даже чуть прогните. Делайте повороты корпуса влево-вправо. На каждое скручивание — выдох, на обратное движение — вдох.

Если это очень легко, возьмите гриф от небольшой штанги (если она у вас есть), удобнее это делать в тренажерном зале. Дома же можно приспособить любой предмет тяжелее ручки от разборной швабры. Тогда вы не только будете разминать свои мышцы, но и укреплять их.

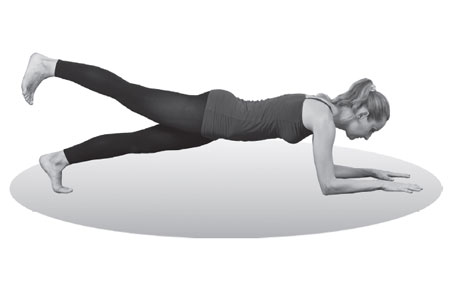

- Делая только одно это упражнение через день, можно добиться уже через месяц впечатляющих результатов! Встаньте на коврике на предплечья, кисти при этом находятся впереди, и обопритесь на пальцы ног. Это так называемая «поза планки». Спину держите напряженной, не прогибайтесь в пояснице. Удерживайте это положение от 10 секунд до минуты.

Если это легко, поднимите сначала правую руку и держите ее параллельно полу, а затем поменяйте руки. Или поднимите сначала правую ногу и стойте на 3 точках опоры, затем поменяйте ноги. Кроме укрепления мышц в этом случае будет еще тренироваться и ваш баланс. Это очень энергозатратная поза, прекрасно укрепляющая спину, пресс и все тело.

Smoked Salmon Egg Stuffed Avocados | Grok Grub

2016-01-08 07:36:44SMOKED SALMON EGG STUFFED AVOCADOS

This idea came to me on a whim, after seeing The Nourished Caveman’s salmon and avocado boats! I whipped up my dead simple version, and it couldn’t be richer, creamier or tastier. I almost feel silly posting a recipe, because all you do is halve the avocados, carve them out a bit (definitely spoon the excess avocado straight into your mouth), line with smoked salmon, dollop in the egg and bake until firm. Garnish with chili flakes and dill, eat warm. Done!

This idea came to me on a whim, after seeing The Nourished Caveman’s salmon and avocado boats! I whipped up my dead simple version, and it couldn’t be richer, creamier or tastier. I almost feel silly posting a recipe, because all you do is halve the avocados, carve them out a bit (definitely spoon the excess avocado straight into your mouth), line with smoked salmon, dollop in the egg and bake until firm. Garnish with chili flakes and dill, eat warm. Done!

Homemade Pumpkin Seed Butter - Petite Allergy Treats

2016-01-07 20:59:07HOMEMADE PUMPKIN SEED BUTTER

Are you sitting down? You better be because this is HUGE. Like, Change Your Life Forever,

huge. Like, the best. thing. ever. Evverrr.

Safe pumpkin seed butter. And not just any store bought, but homemade pumpkin seed butter.

Hold on a minute. This is a big deal for us.

Finding safe pumpkin seeds has taken me 5 years to find. 5 YEARS. And the definition of

safe pumpkin seeds for us is: processed on dedicated equipment in a facility that is free

sunflower and of the Top 8 Food Allergens: wheat, egg, dairy, soy, peanut, tree nut,

seafood, and shellfish.

There are so many things we can’t have with our list of food allergies. Peanut butter and all

tree nut butters happened to be some of them. But another huge loss for us has been sunflower

butter. Sir (me too) was devastated when Mr. Naughty tested positive for being severely

allergic to sunflower. Highly allergic food allergens are banned in our house. It’s just not worth

the risk.

where I let the frustration of food allergies get to me. I had a breakdown after visiting a grocery

store over not being able to find safe pumpkin seeds. And I know food allergies are unfair. It

is just something our family (and millions of others) have to deal with. It just got to me… I let

myself have a moment, and then I moved on.

the first aisle shelf was a very noticeable blue pumpkin SuperSeedz bag. Before I got too

excited, I took a picture and sent it on Twitter to the company asking about allergens

including Sunflower. I got a response in less than 10 minutes. They were free of the top

8 and sunflower free!

Ever since then, we’ve been enjoying them as a snack and take them everywhere we go. I love

the nutrition in these and wanted to try making a butter for a very long time. This recipe has

truly helped us regain some normalcy in foods. Sir can now take a pumpkin seed butter and

jelly sandwich to school and field trips, almost like a regular kid. Sir was so happy and excited

the first time we made this. He thanked me with a huge hug and a very vocal “I LOVE IT!”

Author: Laura @ Petite Allergy Treats

Ingredients

- 2 cups shelled pumpkin seeds (I used SuperSeedz)

- 2 T oil (I used avocado oil)

- 2 T powdered sugar

- optional 2 T molasses for color + 1-2 more T oil*

Directions

Notes: I’ve made this a few times in both the blender and food processor. I think the blender made a smoother consistency and was much quicker to coarse chop. Use what you have. Just make sure to add oil or else the consistency will be too thick and cause strain on your machine. I tried making it without oil and ended up making a thicken paste that would not spread well.

*The molasses contains moisture and will cause the pumpkin butter to thicken like a paste. More oil is needed to help smooth and thin it out. Extra oil isn’t required but highly suggested to achieve a spreadable butter consistency.

For all my updates and things that I’m working on or other information follow me on:

Some other things you may like:

Chocolate Avocado Truffles (gluten/ dairy/ nut free Vegan) - Petite Allergy Treats

2016-01-07 20:52:44CHOCOLATE AVOCADO TRUFFLES (GLUTEN/ DAIRY/ NUT FREE VEGAN)

Chocolate Avocado Truffles that are healthy and paleo and rich chocolate. And get this, they

are made with just 3 ingredients! Just avocado, cocoa powder and powdered sugar. They are

truly ah-ma-zing.

Simple and relatively

Simple and relativelyhealthy at the same time. And let’s not forget it needs to be food allergy friendly like gluten free,

dairy free, egg free, peanut free/ tree nut free. These cover all the bases. Win-win. I love

avocados. And why not, there’s so much to love. Avocados contain monounsaturated fat (the

good fat), fiber, potassium and othervitamins. Most people are not familiar with avocado as the

main ingredient but there are many great recipes. Trust me, this is one of those you just have. to.

try. Avocados contain alot of fat… BUT… it’s the good kind. Monounsaturated fats are needed to help absorb nutrients.

Here’s a nutritional lesson on how just how awesome avocados are for you.

1. Avocados contain high amounts of monounsaturated fat. Monounsaturated fat is the

GOOD fat our bodies need to help absorb vitamins and nutrients.

2. One avocado (on average) contains: 10 grams of fiber and 760 mg of potassium (twice

the amount of a typical banana). 10 grams of fiber?! That’s almost twice the amount

of an apple with the skin on. Bananas are known as a great source of potassium but come

up short compared with avocados.

3. It’s NOT a vegetable but a fruit. Strange but true. Does it even matter? It’s just sooo good.

(My Original photo… Do you like the new ones?)

Here’s a list of more nutritional values of an average avocado:

250 calories

23 grams of monounsaturated fat

760 mg potassium

10 grams of fiber

RDV

6% Vitamin B6

4% Vitamin C

4% Vitamin E

2% Iron

2% Magnesium

6% Folate

allergen free pumpkin seeds, buy some. I found these in our local Health Hut store. Simply

pureed and combine ingredients, it’s that’s easy. The truffles will be soft and taste very rich.

They are not overly sweet, more like a rich semi-sweet dark chocolate. I used dutch processed

cocoa for the deep chocolate color. The roasted and salted pumpkin seeds added a wonderful

texture and depth of flavor. One truffle is only about 42 calories, so you won’t feel guilty eating

more than one

The Original Chocolate Avocado Truffles

Author: Laura @Petite Allergy Treats

Ingredients makes about 12 medium truffles

- 1 large ripe avocado

- 1/4 cup + 2 T dutch processed cocoa + extra for dusting

- 1/4 cup powdered sugar

- 1/4 cup chopped pumpkin seeds for rolling (optional)

Directions

- If you using pumpkin seeds, chop in a food processor until a crushed “nut” consistency. Set aside. Clean processor.

- Puree avocado until smooth. Add in sugar and cocoa powder and mix until blended.

- Using a cookie scoop, gently drop and roll balls into coating of choice.

- Serve and enjoy right away.

Notes: These are great right from the bowl. They’re best enjoyed with in an hour of pureeing. If you

won’t be enjoying them right away, cover and chill in the refrigerator. Add coating right before serving. Special note about Pumpkin Seeds: many brand use the same equipment to process peanuts, tree nuts and sunflower. I have found only one brand that is safe for us: SuperSeedz.

Some other things you may like:

Gluten Free Chocolate Avocado Banana Silk Pie - Petite Allergy Treats

2016-01-07 20:28:40GLUTEN FREE CHOCOLATE AVOCADO BANANA SILK PIE

This gluten free dairy free Chocolate Avocado Silk Pie is made from bananas and a gluten free cookie crust. It has a sinfully rich texture but is much healthier than a regular pie. Chocolate and avocado are a perfect match in this healthier chocolate silk pie!

I’m so excited to share my latest crazy (but so good) avocado and chocolate creation. This is a healthy Gluten Free Chocolate Avocado Silk pie. The filling has no added fat or sugar. You won’t even miss it. This ended up being so creamy and rich from the avocado and banana. It had the right amount of sweetness from the ripe bananas and the molasses added just a touch more with some iron.

In all honestly, I’ve never made a regular chocolate silk pie. Part of the reason is lactose intolerance. Another part is I found chocolate and avocado go so well together after I made my Chocolate Avocado Truffles. The creamy dense texture of those made me day dream of more chocolate and avocado creations like my Chocolate Avocado Parfaits.

Annnd now this chocolate pie.

If you think about it, an avocado is almost perfect. It can be savory or sweet. After all it’s really a fruit and not a vegetable. My family had no clue there wasn’t any added cream to make this silk pie so smooth and delicious. I didn’t feel guilty letting them enjoy. I love thinking about the added nutrition and fiber this pie provides. And no sugar in the filling?! Serious win-win in my book!

I won’t tell them it’s healthier either. I think the cookie crust tricked them. An alternate crust could easily be use if you want to make it truly healthy.

I ended having a whole batch of cookie dough left over from another recipe I was supposed to make but ended up getting sick. You cannot waste cookie dough, right? Right.

Chocolate Avocado Banana Silk Pie

Author: Laura @ Petite Allergy Treats

Ingredients

- 2 medium size avocados

- 3 large bananas

- 3/4 cup dutch processed cocoa

- 1/4 cup milk of choice

- 1 T molasses

Crust

- chocolate chip cookie dough (minus the chips)

Directions

Привет Евросоюзу. Внук нациста Туск солгал про концлагеря: oleglurie_new

2016-01-05 17:21:31Привет Евросоюзу. Внук нациста Туск солгал про концлагеря

Через три месяца премьер Польши Дональд Туск приступит к руководству Европейским Советом в Брюсселе и начнет председательствовать на саммитах еврозоны. То есть, польский лидер теперь будет главным по европейским ценностям, и ныне его очередь рассказывать всему миру про высокое, гуманное и общечеловеческое, а заодно и учить жизни всех, кто не в Евросоюзе, но уже где-то рядом.

Сам Дональд Туск, историк по образованию, в своих предвыборных речах неоднократно рассказывал о своей семье и гордо сообщал, что «оба его деда за сопротивление гитлеровцам попали в концлагеря». В том числе и дедушка по отцу Йозеф Туск.

Однако, в реальности всё оказалось несколько иначе. Как удалось выяснить в берлинских архивах, дед нынешнего председателя Евросоюза Дональда Туска Иозеф Туск в 1944 году служил в резервных частях СС. Причем, в карательные отряды Генриха Гиммлера он записался добровольно, по идеологическим мотивам. И, судя по фотографии, Иозеф Туск также побывал и в составе групп СД, которые занимались разыском и арестом евреев в Польше, которых отправляли в концлагеря.

На фото тот самый Иосиф Туск – дедушка нынешнего главы Евросовета. Фото 1939 года.

"Это изображение предоставлено Немецким федеральным архивом (Deutsches Bundesarchiv) как часть проекта по сотрудничеству. Немецкий федеральный архив гарантирует подлинность изображённого, используя только оригиналы". Название фотографии "Verhaftung von Juden" - арест евреев. Данная группа, по всей видимости, разыскивала евреев по Гданьску и его окресностям и отправляла в концлагеря.

А это новый глава ЕС польский премьер Дональд Туск. Похож, не правда ли?

Казалось бы, ну был дедушка Туска эсесовцем и нацистом, ну участвовал в карательных операциях, ну преклонялся перед Гитлером и идейно поддерживал фашизм. И что? Правильно, дети за отцов, а тем более за дедов, не в ответе. Но в истории с Дональдом Туском дело в другом. Во лжи. Чтобы занять очередной выборный пост нынешний глава ЕС откровенно и публично врал о том, что оба его деда были отправлены фашистами в концлагеря.

Интересно, а как теперь глава Евросовета Дональд Туск будет смотреть в глаза бывшим узникам концлагерей, настоящим узникам, с которыми ему придется встречаться на всевозможных мероприятиях Евросоюза? И о каких европейских ценностях польский премьер Туск поведает невежественному человечеству, задающему неудобные вопросы. Про дедушку, например. И про ложь.

Самые таинственные слова в мире | Arzamas

2016-01-03 14:23:11Самые таинственные слова в мире

Были ли русичи? Для чего использовали блудорез? Кто такой герцумсролик? Эти и другие слова в списке самых интересных гапаксов — слов, использованных только один раз в истории

Автор Дмитрий Сичинава

Гапаксы (по-гречески — ἅπαξ λεγόμενον, гапакс легоменон, «названное один раз») — это слова, которые во всей совокупности текстов на данном языке встречаются только однажды. Таких слов должно быть много в каждом языке: по статистическому закону Ципфа, частотный словарь любого текста и любой их совокупности содержит длинный хвост из «единичек». Большинство подобных гапаксов состоят из известных корней и суффиксов и понятны даже тем, кто раньше их не слышал. Однако некоторые из таких слов особо интересны, особенно если речь идет о мертвых языках или литературной классике: их значение часто загадочно, происхождение неясно, а в ряде случаев они являются полными фантомами (ghost words), появившимися в результате ошибочной интерпретации текста.

Русичи

Древнерусский язык

© Bibliothèque nationale de France

Самый знаменитый древнерусский гапакс — слово русичи. Правда, он встречается не один, а четыре раза, но зато только в одном коротком тексте — «Слове о полку Игореве». Зато редко кто из наших современников незнаком с этим словом: в десятках популярных книжек и фильмов жители Древней Руси только так и называются, так что сейчас слово «Русич» стало популярным патриотическим названием для чего угодно: от вагона метро до кинотеатра. И тем не менее сами восточные славяне обычно называли себя просто собирательно — русь. Ни одного древнего памятника с русичами больше найти не удалось, если не считать явные грубые подделки типа «Велесовой книги». Даже в средневековом подражании «Слову» — «Задонщине» — слова русичи нет ни в одном из списков, а есть рускии сынове.

Долгое время меньшинство ученых отстаивало точку зрения, согласно которой «Слово», единственная рукопись которого сгорела в 1812 году, поддельно. Разумеется, название жителей Руси, которого нет больше нигде, служило этим авторам одним из аргументов в пользу поддельности памятника. Теперь показано, что слово это на самом деле не противоречит древнерусским нормам; редкие варианты на -ичи были у большинства названий народов и обозначали «детей общего предка». Кроме того, в украинском фольклоре нашлось похожее слово русовичи. «Слово» — поэтический текст, так что необычное название вполне могло в нем использоваться.

Блудорез

Древнерусский язык

В одном древнерусском тексте в перечне имущества упоминается блѫдорѣзъ кованый. В «Словарь русского языка XI–XVII веков» включено слово «блудорез» с указанием «значение неясно». Воображение рисует какой-то металлический кованый инструмент, о назначении которого лучше не думать.

Лингвист Вадим Крысько решил загадку «блудореза». Этого слова просто нет: буква «юс» (ѫ) читается не как чаще всего — «у», а как «ю», и перед нами просто «блюдо — рез кованый», то есть блюдо с кованым резным узором. Именительный падеж в таких случаях бывает и в современном языке: например, в надписи на ценнике «перчатки кожа».

Джерегеля

Украинский язык

Отец украинской литературы Иван Котляревский в поэме «Энеида» написал:

Тут заплітали джерегелі,

Дробушечки на головах.

В украинско-русском глоссарии, приложенном к «Энеиде», он пояснил, что это «косы, мелко заплетенные и изложенные венком на голове». С тех пор это слово входит в разные словари украинского языка, в том числе в небольшой словарик, составленный молодым Н. В. Гоголем; но все его употребления восходят в конечном счете к Котляревскому. Откуда он взял это слово и точно ли оно значит то, что указано в глоссарии, неясно. В «Этимологическом словаре» 1985 года его связывают с польским ceregiela («церемония»), но значение польского слова совсем другое. Какое-то время в русской «Википедии» была статья «Джерегели», иллюстрированная фотографией Юлии Тимошенко, но потом ее (статью) удалили.

Гэрцум-сролiк

Белорусский язык

В классической пьесе Янки Купалы «Тутэйшыя» («Местные» или «Здешние») один герой встречает другого, везущего тележку со всякой рухлядью, и говорит ему:

«Дый што гэта з вамі? Ці не ўпісаліся вы ў менскія свабодныя гэрцум-сролікі? — як тачнік які, тарабаніце гэту брычку з сабой».

Больше белорусских текстов со словом гэрцум-сролік нет. Но его удалось найти в очерках на русском языке «Путешествие по Полесью и Белорусскому краю» Павла Шпилевского, где при описании разливов Немиги говорится:

«Так как проток этот бывает иногда довольно большой, то для переправы чрез него устраиваются мостки: впрочем, быстрая вода сносит мостки в тот же день, как их устроят, и тогда приходится переезжать в наемных извозчичьих тележках (в роде венских Zeiselwagen) так называемых герцумсроликов-жидов, налетающих к берегам Новой Немиги в бесчисленном количестве и собирающих с седоков копейки за перевоз».

Как можно заключить, это слово означает минского еврея, подрабатывающего извозом, этакого «бомбилу», «свободного» непрофессионала. Логично искать его этимологию в языке идиш. Лингвист Александра Полян предположила, что оно состоит из her cu — «эй, ты» и «Сролик» (в украинском идише Сруль) — распространенное еврейское имя, уменьшительное от Израиля.

ΣАΣТНР

Древнегреческий язык

«Херсонесская присяга» — памятник с территории Крыма (под нынешним Севастополем), найденный на центральной площади античного города Херсонес Таврический в 1890-е годы. Датируется началом III века до н. э. Это мраморная плита с длинным текстом присяги херсонесского гражданина. Среди понятных клятв («не предам ничего никому, ни эллину, ни варвару», «не нарушу демократии», «не замыслю заговора», «буду врагом злоумышленникам») есть и такая: «буду охранять састер (ΣАΣТНР) для народа».

Больше ни в одном греческом тексте Старого или Нового времени этого слова нет. Литература о састере огромна. Есть множество гипотез, включая очень эксцентричные. Макс Фасмер и Лев Ельницкий, например, считали, что састер — скифский наместник Херсонеса, С. А. Жебелев — что это некий священный предмет, например идол; В. В. Латышев (первый публикатор надписи) — что это некое юридическое понятие, например гражданская присяга. К этому слову подыскивались параллели в иранских и других языках. Появились исторические романы, где фигурирует возвышающийся над херсонесским берегом священный састер; в Севастополе проводился фестиваль под названием «Састер Херсонеса». В интернете можно послушать песню со словами «И састер волшебный найду» (с ударением на «а») и прочесть стихи со строкой «Таящая от нас непознанный састер» (с ударением на «е»).

Но что такое или кто такой «састер», который (которого) херсонесцы должны были оберегать для народа, доподлинно не знает никто. Решить эту проблему можно будет, только если когда-нибудь в Причерноморье найдется еще одна надпись с этим словом.

Celtis

Латинский язык

Вульгата (латинский перевод Библии, сделанный Святым Иеронимом) в большинстве изданий содержит следующую редакцию стихов 23–24 главы 19 Книги Иова:

Quis mihi tribuat ut scribantur sermones mei? Quis mihi det ut exarentur in libro stylo ferreo et plumbi lamina, vel celte sculpantur in silice?

(«О, если бы записаны были слова мои! Если бы начертаны были они в книге резцом железным с оловом, на вечное время на камне вырезаны были!»)

Там, где в русском переводе слова «на вечное время» (они есть и в греческом, и в еврейском тексте Библии; Иероним их почему-то пропустил), стоит латинское слово celte — это может быть только аблатив (в данном случае аналог русского творительного падежа) от слова celtis, означающего, судя по контексту, какой-то инструмент для резьбы по камню, например «резец» или «долото». Слово celtis не встречается, кроме перевода Библии, ни в одном античном тексте; все его средневековые примеры зависят от Вульгаты. Слово попало во многие латинские словари, и в эпоху Возрождения его взял в качестве имени гуманист Конрад Цельтис, чья настоящая фамилия Бикель значит по-немецки «кирка, кайло, ледоруб».

Во многих старейших списках Вульгаты на месте слова celte стоит хорошо известное certe — «точно» (vel certe у Иеронима значит что-то вроде «или же»). Ряд исследователей считали, что celte — полный фантом, результат описки вместо certe. Филолог Макс Нидерман реабилитировал это слово, показал, что нет оснований считать его вторичным чтением, и привел к нему ряд интересных индоевропейских параллелей. Что слово, означающее инструмент, не попало в основную массу латинских текстов, лишь небольшая часть которых посвящена технической тематике, неудивительно.